--------------------------------------------------------------------

مـقــــالات .. كتب .. فيديوهات

فــــــى

أمـــن المـعـلــومـــات

--------------------------------------------------------------------

الفهرس العام للموضوع

.................................................. ...

(1)

البرمجيات الخبيثة

تعريفها - أنواعها - طرق انتشارها - أضرارها - كيفية الحماية منها

---------------------------------------------------------------------------------------

البرمجيات الخبيثة

تعريفها - أنواعها - طرق انتشارها - أضرارها - كيفية الحماية منها

---------------------------------------------------------------------------------------

(2)

الاختراق

تعريفه - أنواعه - من هو المخترق - كيفية الحماية منه

---------------------------------------------------------------------------------------

الاختراق

تعريفه - أنواعه - من هو المخترق - كيفية الحماية منه

---------------------------------------------------------------------------------------

(3)

الحذف النهائى للملفات

Files Wiping

---------------------------------------------------------------------------------------

الحذف النهائى للملفات

Files Wiping

---------------------------------------------------------------------------------------

(4)

شرح برنامج الحماية Avast

---------------------------------------------------------------------------------------

شرح برنامج الحماية Avast

---------------------------------------------------------------------------------------

(5)

شرح برنامج التشفير TrueCrypt

---------------------------------------------------------------------------------------

(6)

شرح برنامج الجدار النارى Comodo Firewall

---------------------------------------------------------------------------------------

(7)

التسوق الاليكترونى الآمن

---------------------------------------------------------------------------------------

(8)

تطبيقات آمنة في عمليات الدفع الالكتروني

---------------------------------------------------------------------------------------

(9)

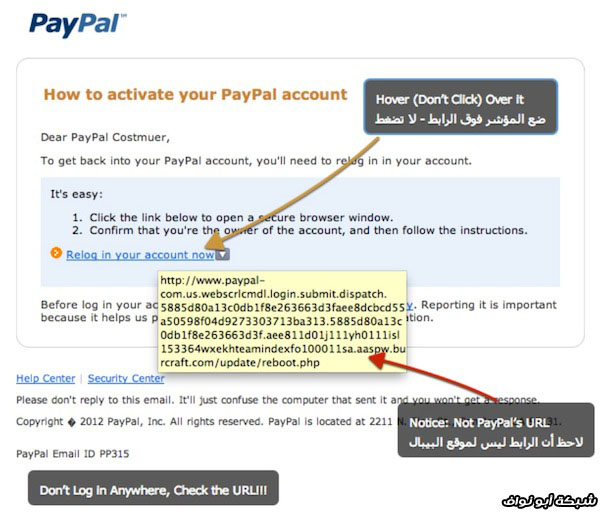

كيفية التعرف على مواقع و رسائل الاصطياد الاليكترونى Phishing

و الحماية منها

---------------------------------------------------------------------------------------

(10)

كيف تعمل الفيروسات

---------------------------------------------------------------------------------------

شرح برنامج التشفير TrueCrypt

---------------------------------------------------------------------------------------

(6)

شرح برنامج الجدار النارى Comodo Firewall

---------------------------------------------------------------------------------------

(7)

التسوق الاليكترونى الآمن

---------------------------------------------------------------------------------------

(8)

تطبيقات آمنة في عمليات الدفع الالكتروني

---------------------------------------------------------------------------------------

(9)

كيفية التعرف على مواقع و رسائل الاصطياد الاليكترونى Phishing

و الحماية منها

---------------------------------------------------------------------------------------

(10)

كيف تعمل الفيروسات

---------------------------------------------------------------------------------------

كتب فى أمن المعلومات

تابعوناااااااااااا

الموضوع سيعرض على حلقات

متجدد بإذن الله .. إنتظرونا

إن شاء الله الموضوع يحوز على اعجابكم و تستفيدوا منه

إنما فقط http

إنما فقط http

وسمي النوع الثاني من البرمجيات الماكرة "حصان طروادة"، نسبة للأسطورة الإغريقية الواردة في ملحمة الأوديسا لهوميروس، حيث ترك الجيش الإغريقي حصاناً خشبياً ضخماً، كهدية لسكان طروادة، وكان يختبئ ضمنه مجموعة من الجنود الأشداء، بعد أن تظاهروا بإنهاء الحصار الطويل، وعندما رحل الجيش وأدخل السكان الحصان إلى داخل أسوار المدينة، خرج الجند منه وانقضوا على الحامية، وسقطت المدينة في أيدي الإغريق. وتعتمد برامج أحصنة طروادة على المبدأ ذاته، فهي تختبئ ضمن برامج يبدو مظهرها بريئاً، وعندما يشغّل المستخدم واحداً من هذه البرامج، ينشط الجزء الماكر ويقوم بعمل معين مصمم له. وتختلف أحصنة طروادة عن الفيروسات العادية، في أنها لا تعيد إنتاج نفسها.

وسمي النوع الثاني من البرمجيات الماكرة "حصان طروادة"، نسبة للأسطورة الإغريقية الواردة في ملحمة الأوديسا لهوميروس، حيث ترك الجيش الإغريقي حصاناً خشبياً ضخماً، كهدية لسكان طروادة، وكان يختبئ ضمنه مجموعة من الجنود الأشداء، بعد أن تظاهروا بإنهاء الحصار الطويل، وعندما رحل الجيش وأدخل السكان الحصان إلى داخل أسوار المدينة، خرج الجند منه وانقضوا على الحامية، وسقطت المدينة في أيدي الإغريق. وتعتمد برامج أحصنة طروادة على المبدأ ذاته، فهي تختبئ ضمن برامج يبدو مظهرها بريئاً، وعندما يشغّل المستخدم واحداً من هذه البرامج، ينشط الجزء الماكر ويقوم بعمل معين مصمم له. وتختلف أحصنة طروادة عن الفيروسات العادية، في أنها لا تعيد إنتاج نفسها.

تعليق